Filosofía de Seguridad en Ciberseguridad: Estrategias Efectivas para Proteger tu Empresa en Perú

Filosofía de Seguridad: Eliminando la Decisión del Usuario

En el entorno actual de ciberseguridad, el enfoque de quitar la carga de la seguridad de los hombros del empleado es una estrategia fundamental. Los estudios muestran que el “error humano” sigue siendo uno de los principales vectores de ataque. Los atacantes utilizan la ingeniería social (engaño) para explotar la voluntad de ayuda, la urgencia o el miedo de los usuarios.

¿Por qué es crucial este enfoque en Perú?

- El usuario no es un experto: No se puede esperar que un empleado de áreas como finanzas o recursos humanos pueda distinguir fácilmente una conexión legítima de una falsa, especialmente bajo presión.

- La fatiga de decisión: Ante múltiples alertas o una llamada telefónica urgente de un supuesto “soporte técnico”, los usuarios a menudo toman decisiones apresuradas buscando resolver su inquietud de forma rápida.

- Bloqueo Técnico vs. Bloqueo Humano: Si dependemos de que el usuario diga “No”, siempre existe el riesgo de un error. Configurando el software para que no pueda aceptar conexiones no autorizadas, eliminamos este riesgo.

Con estas medidas avanzadas, transformamos nuestra seguridad de un modelo reactivo (esperar que el usuario detecte la amenaza) a uno preventivo (el sistema rechaza conexiones sospechosas automáticamente).

Protección contra Ingeniería Social y Accesos No Autorizados

Este artículo se centra en la configuración técnica para entornos corporativos en Perú utilizando la licencia Standard (y el addon de Namespace), con el objetivo de prevenir que atacantes externos engañen a los empleados para obtener acceso remoto.

1. Profundizando en ACL (Listas de Control de Acceso)

Las Listas de Control de Acceso son una de las barreras más críticas para la seguridad. Operan bajo el principio de “Denegar todo por defecto”. Si la lista de acceso está vacía, AnyDesk permite conexiones de cualquier persona (con confirmación). Con solo una entrada en la lista, AnyDesk bloqueará automáticamente cualquier conexión que no coincida con esa entrada.

Sintaxis y Estrategia de Configuración

Para facilitar la gestión, recomendamos el uso de Wildcards (Comodines) si cuentas con un Namespace, o IDs específicos si no lo posees.

A. Filtrado por ID Numérico (Básico)

Si tus técnicos utilizan AnyDesk genérico o no tienes su propio Namespace:

- Formato: 123456789 (Un ID por línea).

- Ventaja: Control detallado.

- Desventaja: Deberás actualizar el cliente de todos los empleados si cambias de técnico.

B. Filtrado por Namespace y Wildcards (Avanzado)

Si tu empresa ha adquirido el addon de Namespace (ej. @miempresa):

- Formato: *@miempresa

- Funcionamiento: El asterisco es un comodín que permite que cualquier técnico con un alias que termine en @miempresa pueda conectarse, mientras que bloquea automáticamente a:

- Usuarios @ad (versión gratuita/pública).

- Usuarios de otras empresas.

- Atacantes usando cuentas robadas de otros dominios.

Ubicación en la Configuración

Para realizar pruebas locales antes de desplegar:

- Accede a Configuración > Seguridad.

- Desbloquea el candado de seguridad (requiere privilegios de administrador).

- Ve a la sección Lista de Control de Acceso.

- Activa Restringir acceso a las siguientes ID y alias.

- Ingresar los patrones (ej. *@miempresa o IDs específicos).

2. Configuración del Cliente Personalizado (Custom Client)

Es importante que los empleados no instalen la versión pública de AnyDesk. Debes generar un ejecutable MSI/EXE desde my.anydesk.com que contenga las reglas de seguridad predefinidas.

Pasos Críticos en el Generador (my.AnyDesk):

Al crear un nuevo cliente en la pestaña Clients, asegúrate de configurar lo siguiente:

A. Sección “Options” (Opciones)

- Disable Settings (Desactivar configuración): Esta opción es radical y no suele ser necesaria si la empresa maneja correctamente los privilegios, pero es recomendable para asegurar el acceso remoto incluso si hay mal uso de una cuenta de administrador. Marca esta casilla para ocultar el acceso a la configuración del menú del usuario.

- Razón: Evitar que un atacante logre evadir la seguridad manipulando al usuario a cambiar configuraciones.

- Request Elevation at Startup: Es aconsejable activarla. Esta opción solicita la elevación de privilegios al iniciar, previniendo que Windows bloquee al técnico en tareas administrativas. Importante: Aplicable solo para versiones portables o que no requieren instalación.

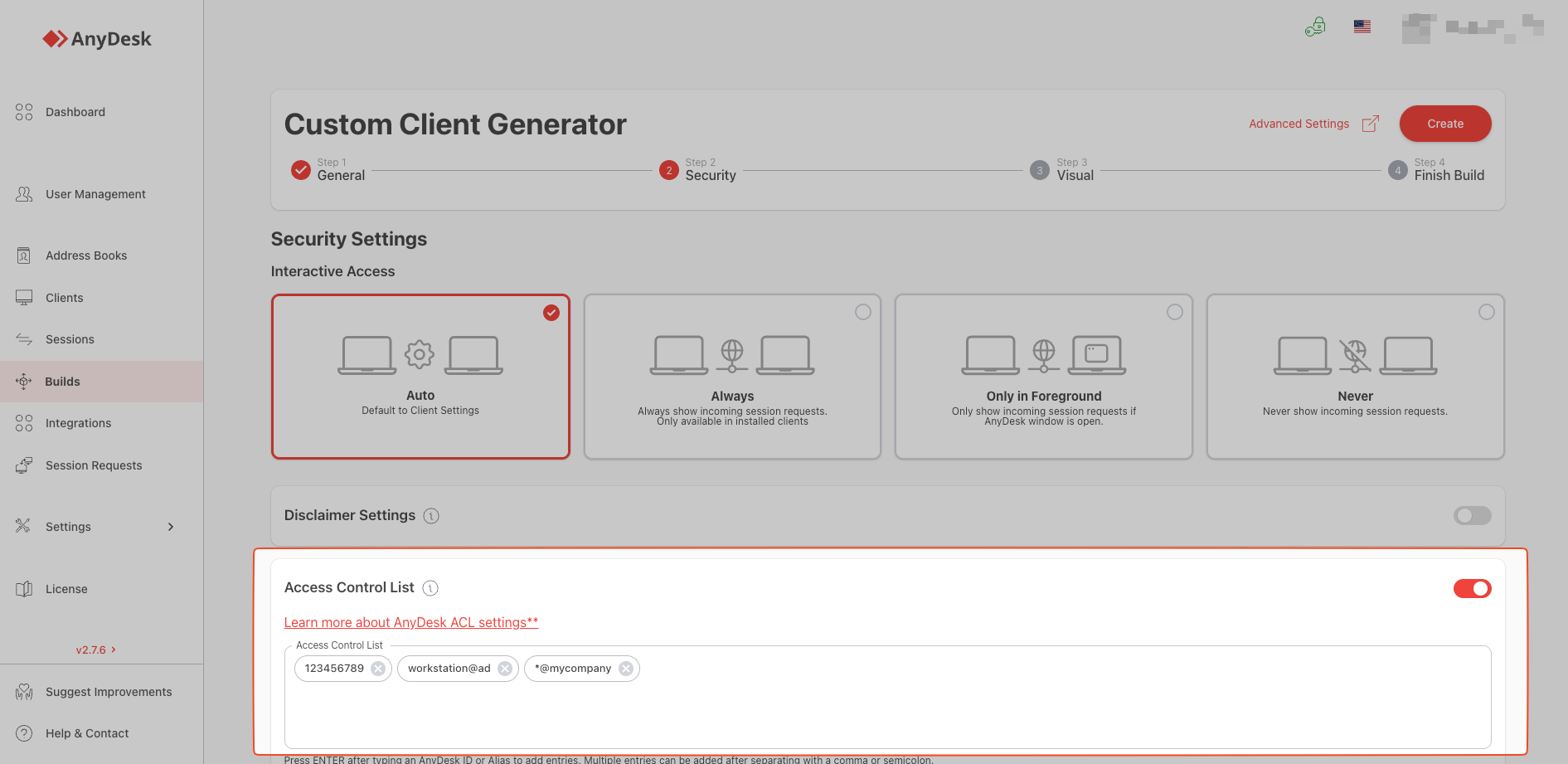

B. Sección “Security” (Seguridad)

- Access Control List (ACL): Introduce aquí los IDs de tus técnicos o el comodín *@miempresa.

- Así, al instalarse en la PC del empleado, la lista estará activa y bloqueando accesos no deseados.

- Interactive Access: Deja configurado en “Always Show Incoming Session Requests” (Siempre mostrar solicitudes). Nunca permitas acceso sin supervisión, a menos que sea un servidor.

C. Sección “Program Name & Icon” (Identidad Visual)

- Sube el logo de tu empresa y cambia el nombre de “AnyDesk” a “Soporte Remoto [TuEmpresa]”.

- Efecto Psicológico: Educa a los usuarios a reconocer que si el programa no tiene el logo de tu empresa, podría ser un virus o una estafa.

2.1. Gestión Avanzada: Clientes Dinámicos (Dynamic Configuration)

Con los clientes personalizados tradicionales (Estáticos) puedes enfrentar el inconveniente de que la configuración queda “quemada”, lo cual puede traer complicaciones si necesitas cambiar la lista de acceso. Para ello, AnyDesk ofrece la Configuración de Cliente Dinámica en su versión 8.0.3 o superior.

¿Qué son y cómo funcionan?

A diferencia del cliente estático, el cliente dinámico consulta regularmente los servidores de AnyDesk para descargar su configuración más reciente.

Ventajas Críticas (Cero Re-despliegue)

-

Actualización de ACL en Tiempo Real:

- Escenario: Si despides a un técnico o detectas compromisos de seguridad.

- Solución: Accede a la consola web, elimina la ID comprometida y guarda los cambios.

- Resultado: Todos los PCs de la empresa actualizan automáticamente su lista y bloquean al técnico afectado, sin necesidad de intervención manual.

-

Flexibilidad en Políticas:

- Puedes ajustar la seguridad en tiempo real (ej. desactivar el portapapeles globalmente) sin necesidad de reinstalar el software.

-

Facilidad de Gestión:

- Mantienes una única fuente de verdad en la nube, asegurando que todos los clientes tienen la misma configuración de seguridad.

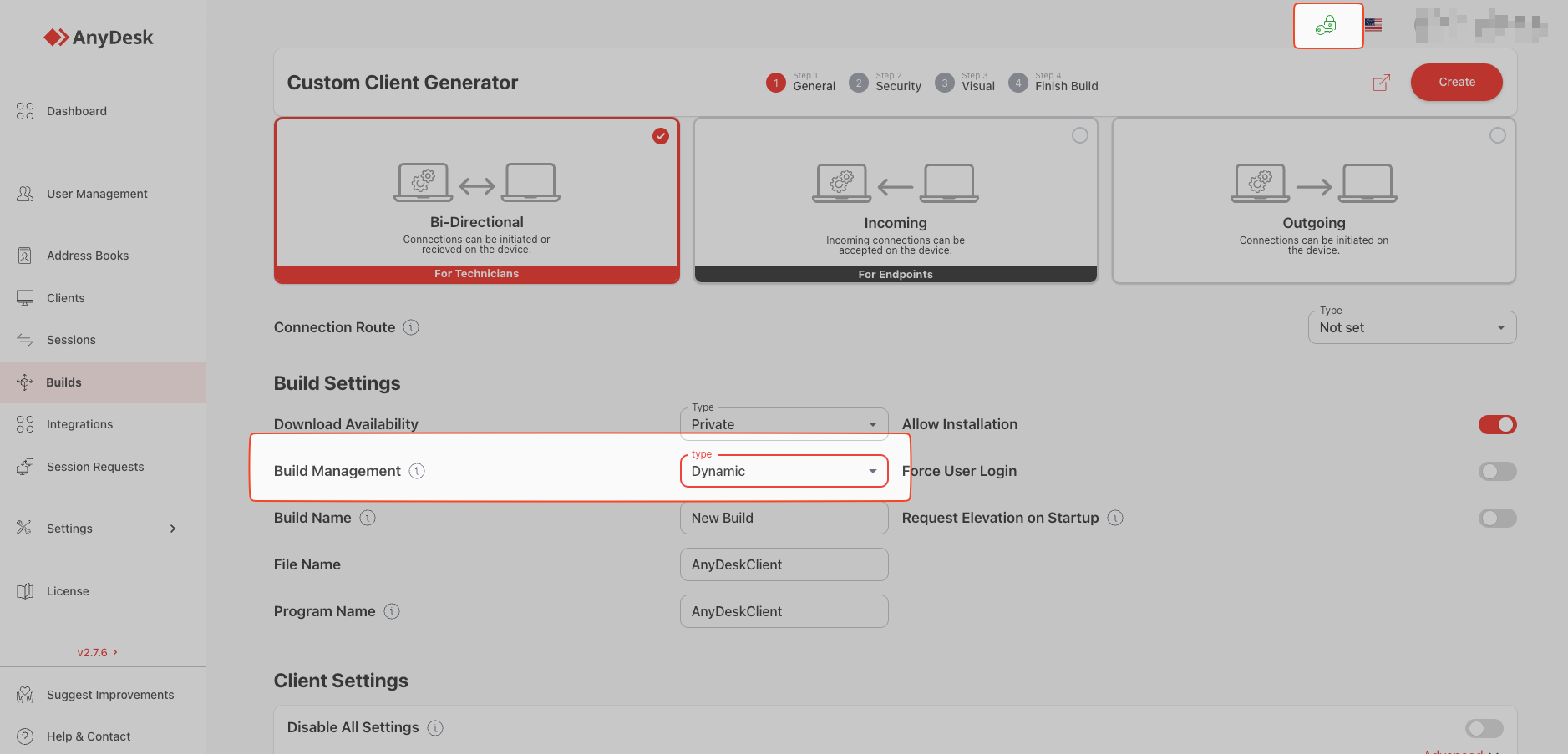

Cómo Implementar Clientes Dinámicos

- En my.anydesk.com, dirígete a la pestaña Files o Clients (dependiendo de tu versión).

- Activa la opción “Private Key” para poder seleccionar el tipo de cliente.

- Crea una nueva configuración de cliente y asegúrate de activar Dynamic Configuration.

- Al instalar este cliente, se vinculará a ese perfil, replicando cualquier cambio futuro de configuración en los agentes instalados.

- Nota Importante: Un cliente estático no puede convertirse en dinámico; si has desplegado uno estático, necesitarás reinstalar AnyDesk con el cliente dinámico.

3. El Addon “Namespace” (Espacio de Nombres)

En AnyDesk, todos los usuarios públicos tienen el sufijo nombre@ad. El Namespace te permite incluir tu propio dominio, por ejemplo, nombre@miempresa.

¿Por qué es la herramienta definitiva contra la suplantación?

1. Verificación de Identidad (Anti-Spoofing)

Nadie más puede crear un alias que finalice en @tuempresa, excepto tú, el administrador de la licencia. AnyDesk verifica la propiedad del dominio.

- Escenario de ataque: Un hacker podría intentar conectarse como “Soporte TI”. Su ID aparecerá como hacker@ad o un número como 332-112-445.

- Defensa: Si tu ACL está configurada como *@tuempresa, la conexión será automáticamente bloqueada.

2. Gestión Escalable

Sin un Namespace, cada vez que ingreses un nuevo técnico, tendrás que actualizar la ACL para reflejar su acceso. Con el Namespace:

- Crea el alias del nuevo técnico (nuevo.tecnico@tuempresa).

- Automáticamente tendrá acceso sin necesidad de intervenciones adicionales.

3. Auditoría Forense

En los registros de conexión (my.anydesk.com > Sessions) podrás ver claramente que juan@miempresa conectó a recepcion@miempresa, lo cual es mucho más fácil de auditar que la conexión entre IDs anónimos.

Costo e Implementación

El Namespace es un “Add-on” adicional sobre las licencias Standard o Advanced, aunque se puede incluir en licencias Enterprise y se compra una sola vez por nombre.

Resumen de la Arquitectura Propuesta para una Seguridad Sólida

- Adquirir Namespace: Obtener el sufijo @miempresa.

- Asignar Alias: Proporcionar a cada técnico su alias como tecnico1@miempresa.

- Crear Cliente Personalizado Dinámico:

- Incorporar el logo corporativo.

- Asegurar que la configuración sensible esté protegida.

- Vincular a un perfil dinámico en la nube.

- ACL Centralizada: Configurar como *@miempresa.

- Despliegue: Instalar este MSI a través de GPO (Políticas de Grupo) o MDM (Intune/ManageEngine) en todos los dispositivos.

- Resultado: Solo los técnicos con alias @miempresa podrán conectar. El resto estará bloqueado, y desde la consola se podrán revocar accesos en segundos.

Notas adicionales sobre la implementación

-

Despliegue a través de GPO (Políticas de Grupo):

Usa un comando de instalación silenciosa en tu Directorio Activo, por ejemplo:

AnyDesk_Custom_Client.msi /qnAl ser un cliente personalizado, el archivo .msi ya integra la configuración, por lo que no necesitarás scripts adicionales.

-

Sin Namespace:

Aún puedes implementar la estrategia adaptada, aunque la ACL deberá ser una lista estática de IDs, lo que puede implicar riesgos operativos si un técnico deja la empresa. -

Seguridad Física del Técnico:

Es fundamental que tus técnicos cuenten con:- Autenticación de Doble Factor (2FA) activada en su acceso.

- Contraseña robusta en su sesión de Windows.

Para Además, te invitamos a probar AnyDesk gratis y descubrir todos los beneficios que ofrece para tu empresa. Si quieres más información sobre cómo adquirir AnyDesk en Perú, no dudes en contactarnos, estamos aquí para ayudarte a garantizar la seguridad de tu negocio.

Haz clic para continuar leyendo

- Publicado el